Qué es una botnet y cómo puede proteger su ordenador

Para proteger su computadora del ataque de un botnet, es necesario contar con un antivirus eficiente.

Entrar en las cuentas de la gente, difundir sitios web falsos, enviar correo no deseado molesto o peligroso, engañar a las personas para conseguir su información personal, infectar millones de dispositivos con malware, denegar el acceso a partes completas de Internet…

Escribe Joseph Regan*

Estas son algunas de las cosas más peligrosas que puede hacer un hacker.

Y todas ellas, además de otros ataques, serían casi imposibles si no fuera por una de las herramientas más comunes y peligrosas con la que cuenta un hacker: la botnet.

- ¿Qué es una botnet?

Básicamente, una botnet es una red de ordenadores infectados que, bajo las órdenes de un único ordenador maestro, trabaja en conjunto para conseguir un objetivo. Puede parecer sencillo, y casi inofensivo, pero, como se afirma en el párrafo anterior, es la fuente de poder que se esconde detrás de algunos de los peores ataques que puede perpetrar un hacker.

Una botnet se basa en dos cosas: en primer lugar, necesita una gran red de dispositivos infectados, conocidos como «zombis», que son los que hacen el trabajo rutinario y pesado de cualquier esquema que el hacker haya planeado.

En segundo lugar, se necesita a alguien que realmente les exija que hagan algo, lo que se suele conocer como «Centro de comando y control» o «bot herder», algo así como «pastor de bots» (pero no «el nigromante», por alguna extraña razón»). Una vez que se tiene todo esto, la botnet debería estar lista para provocar algo de caos.

Básicamente, las botnets están formadas por grandes redes de ordenadores «zombis» que obedecen a uno maestro

El término «botnet», una combinación de «bot» y «network» (red), lo acuñó por primera vez en 2001 EarthLink Inc. durante un juicio contra Khan C. Smith, un hombre de Tennessee que se embolsó 3 millones de dólares al dirigir lo que, en ese momento, fue la mayor red de correo no deseado descubierta.

Esta situación no acabó bien para él porque perdió la demanda y tuvo que pagar 25 millones de dólares a Earthlink, lo que quiere decir que le supuso una pérdida neta de 22 millones de dólares. Es cierto que no fue exactamente una operación comercial muy inteligente, pero demostró al mundo lo peligrosa que puede ser esta extraña tecnología.

Dado que las botnets son tan amplias, hay dos formas en las que puede convertirse en víctima de una: puede sufrir un ataque basado en un esquema de botnet, o bien sus dispositivos pueden unirse a una de estas redes que tienen los hackers en todo el mundo. Esto lo analizaremos más tarde, pero, por ahora…

- ¿Cómo funcionan las botnets? Dos modelos, un objetivo

Los principios básicos y esenciales de cómo funcionan las botnets son algo complejos incluso para el ámbito de este artículo, pero, lamentablemente, eso no es tan importante. Comprender los aspectos generales de esta amenaza en particular debe ser suficiente para hacerse una idea de su magnitud y del riesgo que supone para todas las personas que usan Internet.

Existe un motivo por el que se puede vivir de conseguir que varios ordenadores interactúen entre ellos: averiguar cómo configurar una red de forma eficaz es casi tan importante como ponerla en funcionamiento. A tal fin, hay dos formas principales de configurar una botnet: el modelo cliente-servidor y el modelo peer-to-peer.

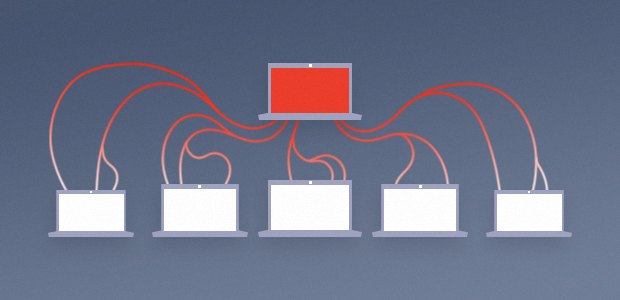

- Modelo cliente-servidor

El modelo cliente-servidor es la forma antigua en la que los «zombis» recibían las instrucciones desde una única ubicación, que solía ser un sitio web o algún servidor compartido. Aunque en ese momento era suficiente con eso, también significaba que cerrar una botnet era realmente sencillo, solo había que eliminar el sitio web o servidor y todo el sistema se desmoronaría.

- Modelo peer-to-peer

El modelo peer-to-peer pone solución al talón de Aquiles del modelo cliente-servidor. En este sistema, cada equipo infectado se comunica directamente con otros de la red y esos están conectados a otros, que están conectados a otros más, y, así, hasta que todo el sistema se une. De esta forma, eliminar uno o dos dispositivos no supone ningún problema, porque el resto podrá hacer su trabajo.

En ambos casos, asegúrese de que únicamente el propietario del comando y control pueda… Bueno, controlar la red y mandar órdenes es fundamental. Este es el motivo por el que usan firmas digitales (algo así como un código especial) para asegurarse de que únicamente los comandos enviados por el hacker, o la personas a la que el hacker venda la red, se distribuyan por toda la red.

- Propagación de la infección: cómo se crean las botnets

También es una buena idea contar con una red configurada, pero, para eso, hay que tener dispositivos que realmente estén «unidos». Para conseguir esto, solo se necesita una cosilla que puede que le suene: un troyano.

Un troyano es un software malicioso que se hace pasar por algo más positivo (ya sabe, como su homónimo) para intentar colarse en un equipo. Los troyanos son muy populares en correos de phishing, pero también se encuentran en software pirateado y, a veces, en los anuncios de ataques con publicidad maliciosa. Sin embargo, para lo que nosotros queremos saber, lo que importa no es cómo los hackers entran en su equipo, sino lo que hacen cuando están ahí.

Las botnets se crean, principalmente, como parte de ataques con troyanos.

Cuando el troyano esté en el ordenador, abrirá una «puerta falsa» que permitirá al hacker acceder a ciertos aspectos del equipo u otros dispositivos conectados, además de controlarlos. Normalmente, los troyanos solo conceden a los hackers la posibilidad de llevar a cabo una serie de acciones, pero lo suficiente para provocar serios problemas, como, por ejemplo, iniciar de forma eficaz una botnet. La buena noticia es que los troyanos no se suelen propagar por ellos mismos ni intentan difundirse (aunque hay botnets que sirven como excepciones a la regla), pero la parte negativa es que un troyano puede mantenerse «inactivo» y, por tanto, sin que nadie lo note, hasta que el hacker decida usarlo.

Cuando esas puertas falsas se hayan creado en un número suficiente de ordenadores, el hacker las combina en una red para crear una botnet sin ningún problema.

- ¿Qué se puede hacer con una botnet?

Una botnet, en toda su complejidad, en realidad solo puede dejar que los hackers lleven a cabo dos acciones: enviar cosas rápidamente o conseguir que todos los ordenadores hagan lo mismo a la vez. Sin embargo, una herramienta tan sencilla puede ser peligrosa si se cuenta con la creatividad suficiente y los hackers han encontrado formas de usar las botnets para hacer cosas sorprendentes, a la par que horribles.

- Déjeles comer spam

Como se ha indicado anteriormente, las primeras botnets se diseñaron para que fuese más fácil realizar ataques de spam y phishing. Crear correos no deseados y enviarlos a toda su lista de contactos es bastante sencillo, pero probablemente no tendría mucho éxito y lo único que realmente conseguiría sería molestar un poco a su abuela. Es muchísimo mejor contar con millones de ordenadores que envíen la mayor cantidad de correos no deseados que puedan a todas las bandejas de entrada que puedan, para que estos se propaguen rápidamente y llegue a tantas personas como sea posible. Y, como la suerte estaría de su lado, eso es exactamente lo que puede hacer una botnet. El mismo principio básico se aplica al phishing, a menos que usted sea el spear phishing. En ese caso, una botnet no es demasiado útil.

- Millones de malware

Si llevara años de sudor y lágrimas para crear el virus perfecto, ¿se conformaría con enviarlo únicamente a una o dos personas? ¡No! ¡Tendría que compartir su obra maestra con el mundo! De la misma manera que los correos no deseados quieren llegar al mayor número de personas posible, el malware cumple su objetivo cuando llega a la gente muy rápido.

El malware no tiene una vida útil demasiado larga, normalmente una cadena individual solo existe en el mundo una hora, ya que después los antivirus actualizan sus definiciones de Virus y lo convierten en obsoleto. Por este motivo, para conseguir su objetivo, tiene que intentar infectar al máximo número de ordenadores, teléfonos y otros dispositivos conectados posible lo más rápido que pueda y, luego, refugiarse para evitar ser detectado en un análisis del antivirus, o bien hacer aquello para lo que se haya diseñado la herramienta maliciosa antes de que la atrapen y la envíen al baúl de virus.

Las botnets permiten a los virus llegar al mayor número de personas posible en el menor tiempo, sobre todo si intentan infectar dispositivos por correo electrónico o mediante una red abierta.

- Denegado: ataques DDoS

¿Cada vez que se intenta acceder a un sitio web se da cuenta de que no puede establecer la conexión? ¿O cuando accede va todo tan lento que no la puede ni usar? A menudo, el culpable de que le suceda esto es un ataque DDoS (ese tema se merece su propio artículo). En pocas palabras, los ataques DDoS son una práctica maliciosa que consiste en contar con el número suficiente de «zombis» que inunde un sitio web para conseguir ralentizarlo enormemente y que a todo el mundo le cueste muchísimo acceder a él.

Los hackers pueden realizar un ataque DDoS contra un sitio por una gran cantidad de motivos, ya que, aunque no consigan ningún beneficio económico (más allá de la extorsión, pero eso casi nunca se paga), se implementan normalmente como forma de protesta o una manera de trolear. Sin embargo, está claro que, lo haga por el motivo que lo haga, necesita muchos ordenadores que intenten llegar al mismo sitio a la vez para conseguirlo, y ahí es donde entra la botnet.

- Averiguar contraseñas

Hackear la cuenta de una persona no suele ser algo elegante y, si suponemos que no repite una contraseña conocida ni usa una de las 100 contraseñas más usadas, los hackers que intenten acceder a su cuenta usarán algo llamado «ataque de fuerza bruta».

Sin entrar en muchos detalles, un ataque de fuerza bruta consiste en probar todas las combinaciones de palabras, frases, letras y símbolos especiales que se pueda hasta conseguir averiguar la correcta por pura casualidad. Cuando se usan palabras específicas y variantes, se suele especificar más y el ataque se llama «ataque de diccionario». Estos ataques son, sin duda, la forma más habitual de hackear contraseñas.

El problema al que se enfrentan los hackers es que, en la mayoría de los sitios web, solo se permite que un ordenador o una dirección IP intente iniciar sesión en una cuenta un cierto número de veces antes de bloquearlo, y puede ser difícil usar un ataque de fuerza bruta contra algo si solo tiene cinco oportunidades para conseguirlo. En estos casos es cuando son útiles las botnets, porque todos los ordenadores del sistema pueden intentarlo el mayor número de veces posible hasta bloquearse. Si se cuenta con una cantidad de ordenadores y de tiempo suficiente, se puede descifrar cualquier contraseña.

Si le han robado la contraseña y está en la red oscura, los hackers lo tienen todavía más fácil. Aunque lo normal es que las contraseñas que se roban de sitios web y organizaciones estén cifradas, los hackers podrán usar métodos de fuerza bruta para descubrir cuáles son, sin tener que preocuparse por si se bloquean.

Al usar un software especial de descifrado de contraseñas, este prueba todas las combinaciones de caracteres y letras posibles y se ejecutan mediante el mismo proceso de cifrado que la base de datos hackeada que se haya usado. Luego, se averigua qué significa en realidad cada línea cifrada. Y, si se divide la tarea para que cada ordenador pruebe diferentes palabras y combinaciones, se puede descifrar una contraseña decente en cuestión de minutos.

La buena noticia es que, si tiene una contraseña realmente buena (algo que no es tan difícil ni espantoso como cree), costaría millones de años realizar un ataque de fuerza bruta contra ella, hasta con una botnet. Tenemos un artículo entero sobre cómo crear contraseñas seguras.

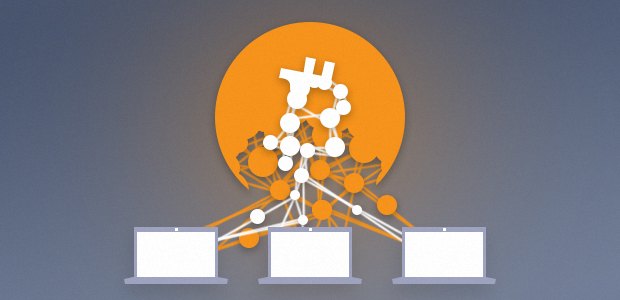

- Minería de criptomonedas a todas horas

Las botnets no se tienen que usar necesariamente para atacar a la gente. Existe una creciente tendencia entre los hackers que consiste en crear botnets únicamente para tener su mina de «zombis» que consiguen para ellos bitcoins u otras divisas en línea. El malware en cuestión se llama minería de criptomonedas y, aunque no se dirige a nadie en concreto, sigue habiendo víctimas, concretamente aquellas personas que poseen el equipo que lleva a cabo la minería, que se ralentizará enormemente. Esto conlleva una mayor factura de electricidad y acelera el desgaste general de un ordenador.

Y cuando digo «creciente», lo digo con sinceridad. El año pasado se secuestraron 1,65 millones de ordenadores solamente para minar criptomonedas para hackers, y esta cifra cada vez aumenta más: de hecho, el cryptojacking o criptosecuestro ha aumentado a un increíble 8.500 % en comparación con 2017. Su popularidad se puede atribuir a la baja barrera de entrada y a lo relativamente inofensiva que es: la mayoría de las personas no hacen mucho caso cuando, en un momento dado, el equipo les va muy lento y, así, esos virus pueden pasar inadvertidos durante meses.

- Los efectos de ser una botnet : cinco razones por las que no quiere ser un «zombi»

En el caso de que no estuviera claro por su nombre coloquial, me gustaría informarle de que no es demasiado bueno que su equipo dependa de la voluntad de un extraño con malas intenciones.

- Le damos la bienvenida al carril lento

Los ordenadores no son mágicos. Aquí tiene un titular. Y, si su ordenador está ocupado haciendo algo, no va a contar con la potencia de procesamiento adecuada para llevar a cabo otras tareas. Así, por lo general, si intenta reproducir una película y se da cuenta de que va lenta, puede mejorar la velocidad y la calidad si cierra otros programas que también estén activos en ese momento. Simple y fácil.

Una botnet robará recursos de su ordenador para sus propios fines y puede ralentizar su equipo.

El problema es que, cuando su ordenador es un «zombi», usted deja de ser su jefe; y si la persona que lo controla decide que quiere que su ordenador envíe el máximo número de correos no deseados que pueda, no podrá detenerlo. ¡Puf! Es totalmente posible que ni siquiera se dé cuenta, excepto por el hecho de que su ordenador va mucho, mucho más lento ahora, lo que supone el problema principal (y la señal más obvia) de que está infectado y forma parte de una botnet, ya que esta consume recursos cuando intenta hacer otra cosa que seguramente sea, o eso espero, menos ilegal.

Por cierto, esto se llama «scrumping». Originalmente, la palabra significaba recoger las manzanas que sobraban de los árboles de otras personas después de la recolección, pero… ahora significa lo que significa. Por algún motivo.

- Un ejemplo de identidad robada

Cuando tienen que enviar correos no deseados, los hackers siempre se dirigen al mayor número de personas posible y, además de enviárselos a extraños, también aprovechan la oportunidad de usar su cuenta de correo electrónico para enviar a todos sus contactos ese dañino y molesto correo no deseado. Además, normalmente se aprovechan del hecho de que una cuenta personal obviará las herramientas para evitar los correos no deseados. Esto puede significar mucho si forma parte de una red, pero, a veces, se malinterpreta (de una manera justa) porque lo que se va a hackear es su cuenta, no su equipo. Por suerte, hay otras pruebas que puede observar para averiguar cuál es el problema real.

- Elevadísimas facturas de electricidad

Todos tenemos facturas que pagar y, si usted es el que lleva el pan a casa, tiene otro motivo por el que mantener su equipo bien lejos de las botnets: su factura de electricidad. Cuando el bot herder necesite su horda de zombis para algo, no importa si el equipo está apagado: lo volverá a encender para usarlo en su campaña. Este tipo de acciones molestan, pero, al menos, es una señal clara de que su equipo está afectado. Solo hay un problema…

- Mayor desarme que en el Tratado de Versalles

Cuando su ordenador forma parte de una botnet, el hacker no quiere de ninguna manera que se salga de ella. Por eso, normalmente el mismo malware que le introducen impedirá que pueda descargar o ejecutar algún antivirus. Así, no solo evita que se deshaga de ese malware, sino que le convierte en vulnerable a otro igual de dañino que circule por Internet.

Creo que ha pillado el motivo por el que esta situación es indeseable.

- Convertirse en un objetivo fácil

Los hackers son super eficientes, así que no piense que solo porque esté técnicamente trabajando para ellos, es inmune a sus esquemas. Le enviarán el mismo correo no deseado, adware y las mismas ventanas emergentes que envían a todo el mundo, no solo porque usted sea una buena fuente de ingresos, sino porque, además, saben que no está tan protegido como los demás. Puede culpar a los hackers de muchas cosas, pero no de ser derrochadores.

- Los grandes éxitos

Ha habido varios ejemplos famosos de estos molestos bots a lo largo de la breve historia de Internet. Analicemos algunos:

- GAmeover ZeuS: peor que su propia gramática

Los hackers y el inglés correcto simplemente no cuadran.

A lo que vamos. GAmeover ZeuS fue una botnet de modelo peer-to-peer diseñada tras otro malware anterior, el troyano Zeus. Buena herencia, pues su progenitor fue capaz de infectar a más de 3,6 millones de dispositivos, y el FBI realizó una investigación internacional sobre él, fue objeto de investigación, lo que condujo a la detención de unas 100 personas en todo el mundo. Lamentablemente, estuvo a la altura: usó una red cifrada especial que hizo que fuese casi imposible que los organismos de seguridad pudieran rastrear la botnet basada en Windows y desató el caos como principal canal de distribución del ransomware «Cryptolocker» y una serie de estafas bancarias fraudulentas.

En 2014 Operación Tovar, un grupo internacional de organismos de seguridad de todo el mundo, fue capaz de alterar el malware y dejar a los hackers sin poder comunicarse con el bot herder durante semanas. Cuando los hackers intentaron crear una copia de su base de datos, los interceptaron del mismo modo y descubrieron que dentro de la base de datos estaba el código de descifrado del ransomware Cryptolocker, con lo que consiguieron acabar con él de forma eficaz. También averiguaron quién era el líder de la operación: el presunto ciberdelincuente ruso Evgeniy Mikhailovich Bogachev.

Un año después, el FBI ofrecía tres millones de dólares a aquella persona que le ayudara a encontrar y arrestar a ese hombre, pero la partida había terminado para GAmeover. Aun así, los delincuentes habían conseguido lo que querían: aproximadamente el 1,3 % de las personas que se infectaron con Cryptolocker pagaron el rescate, lo que significa que los delincuentes se marcharon con la interesante cifra de tres millones de dólares.

Y, gracias a su éxito, todavía existen variantes del malware original GAmeover ZeuS en la naturaleza, esperando para atacar.

- Mirai: el futuro de las botnets

Sabe que forma parte de algo especial cuando se otorga un nombre a su malware después del anime de 2011 sobre niños que usan diarios de viajes en el tiempo para intentar matarse unos a otros y convertirse en Dios.

Descubierto en 2016 por los hackers de sombrero blanco de MalwareMustDie, Mirai es una botnet diseñada para dirigirse concretamente a sistemas Linux y que se usó para organizar uno de los mayores ataques DDoS de la década. Lo que hacía que Mirai fuese tan especial era la agresividad con la que se propagaba: una vez que estaba en un dispositivo, podía buscar constantemente otros dispositivos del Internet de las cosas conectados a la misma red. Cuando encontraba uno, usaba una base de datos interna de contraseñas y nombres de usuarios predeterminados de fábrica para intentar entrar en el dispositivo, y si lo conseguía, lo infectaba y se ponía a buscar más víctimas.

Mirai atacó la infraestructura de Internet de Liberia, GitHub, Twitter, Reddit, Netflix y Airbnb.

En su punto álgido, se usó en un montón de ataques DDoS, demasiados para analizarlos ahora detalladamente, pero algunas de sus víctimas fueron la infraestructura de Internet de Liberia, GitHub, Twitter, Reddit, Netflix, Rutgers University y Airbnb. Sin embargo, poco después de que los chicos de MalwareMustDie lo descubrieran y examinaran, los dispositivos se actualizaron y el malware quedó obsoleto. Aun así, estuvo en funcionamiento casi dos años antes de que se acabase con él, lo que lo convierte en una de las botnets con mayor éxito del mundo.

A pesar de su alcance y agresión, se podría decir que Mirai fue una de las botnets menos maliciosas que hemos visto. No solo evitaba infectar específicamente a ciertos dispositivos, como todos los de comisarías y oficinas militares, sino que, además, acababa con todo el malware que ya hubiera en el sistema y bloqueaba cualquier infección futura. Asimismo, solo usaba los dispositivos que controlaba para el puntual ataque DDoS: a nuestro juicio, nunca intentó causar más daño a los dispositivos que controlaba, motivo por el que es probable que se tardara tanto en detectar.

Cabe destacar que los tres presuntos creadores, Paras Jha, Josiah White y Dalton Norman, se declararon culpables cuando se les acusó de crear el malware. Así que, al final, pillaron a los malos.

Pero aquí viene lo divertido: trabajaron bajo el seudónimo de Anna-Senpai, el nombre de Anna Nishikinomiya, un personaje de un anime de 2015 sobre una adolescente que llevaba medias en la cabeza y distribuía panfletos pornográficos como si fueran actos de terrorismo en un mundo en el que los pensamientos sexuales eran ilegales.

El anime es raro.

- ZeroAccess: un mal nombre para un mal malware

A pesar de su nombre, la botnet ZeroAccess no participó en ningún ataque DDoS, lo que vuelve a demostrar que los hackers en realidad necesitan un redactor o algo cuando piensan en sus nombres.

Sin embargo, aunque la validez del nombre se podría debatir, la efectividad, y peligro, de la botnet era indiscutible. El rootkit de ZeroAccess, que fue el método principal que usaron para obligar a los equipos Windows a unirse a la botnet, se propagó de forma agresiva gracias al uso de ingeniería social, el adware atacó y consiguió infectar a unos 9 millones de dispositivos. Sin embargo, la propia botnet estaba formada por entre uno y dos millones de equipos: un número manejable con 8 millones de ordenadores preparados por si alguno abandonaba en algún momento.

Según las estimaciones, los creadores de la botnet ZeroAccess podrían haber ganado hasta 38 millones de dólares.

Una vez que formaban parte de la botnet, los equipos infectados se unían al sistema de generación de dinero masivo: cada dispositivo empezaba a minar bitcoins y todos los anuncios en línea se «sustituían» por una forma de malware que generaba dinero para los hackers, en lugar de para el sitio web en el que se alojaba. Se ha comprobado que estas dos actividades fueron muy rentables para los hackers y, aunque es difícil saber el número exacto, se estima que podrían haber ganado hasta 38 millones de dólares al año, aunque la cifra real es muy probable que sea bastante menor.

En diciembre de 2013, un grupo liderado por Microsoft intentó destruir la red y lo consiguió durante un tiempo. Pero, no conseguir apoderarse de todos los centros de comando y control podría implicar que la red se volviese a crear y así fue… Sin embargo, su descubrimiento provocó que los antivirus pudieran empezar a ofrecer protección contra el rootkit y, aunque sigue existiendo, su alcance y peligro se han reducido considerablemente.

Supongo que, en ciertos aspectos, el nombre si le queda bien, pues ahora sí que tiene acceso «cero» a ordenadores protegidos. ¡Vaya! Me río del software inane. ¡Sí!

- Backdoor.Flashback: nadie está a salvo

Si disfrutaba muchísimo mientras usaba su Macbook y se reía de todo el malware que infecta dispositivos Windows y Linux, siga leyendo y bájese del burro: el troyano Backdoor.Flashback afectó a más de 600.000 ordenadores Mac en 2011 y 2012, y provocó muchos problemas a aquellas personas que no estaban preparadas para afrontar la realidad de que su dispositivo no estaba inmunizado contra el ataque. Esté preparado: consulte nuestra guía definitiva sobre la seguridad de Mac.

Este troyano, que usó una vulnerabilidad de Java, infectaba el equipo y, luego, lo redirigía a un sitio falso en el que se descargaba una serie de malware que convertiría al Mac en un obediente zombi, además de otro malware problemático que robaría datos personales y ralentizaría el equipo.

Es decir, hasta donde nosotros sabemos, la botnet en realidad no hacía nada. El otro malware que debía descargarse, lo haría, pero, aunque Backdoor.Flashback creó una red peer-to-peer, los creadores nunca le pidieron que hiciera nada más allá de intentar propagarse por sí mismo, según tenemos entendido. Además, fue capaz de ejecutarse sin impunidad durante aproximadamente un año antes de que Dr. Web lo captara y lo corrigiera a principios de 2012.

Probablemente, 600.000 ordenadores no fuesen suficientes para utilizar una botnet de forma eficaz y los hackers estaban esperando a que esta cifra aumentase antes de usarlos y revelar su existencia. Sin embargo, esto ya es pura especulación: a diferencia de la mayoría de los ejemplos de malware de la lista, Backdoor.Flashback está completamente acabado y no lo volveremos a ver… seguramente.

- Botar a las botnets

Como cualquier loco de los videojuegos, cuanto más grande es algo, más puntos débiles tiene, y esta afirmación también es válida para las botnets. Sin embargo, aunque los pasos individuales que tiene que dar para protegerse de una botnet (ya sea para no unirse, o bien para no ser víctima de una) son bastante sencillos, las enormes acciones que tienen que realizar las grandes organizaciones y los gobiernos para acabar con todo el Goliat son un problema mucho peor.

- Las botnets y usted: cómo evitar formar parte de una botnet

Aunque es algo más complejo y de mayor alcance, usted se puede proteger de las botnets de la misma forma que lo hace de otros tipos de malware:

- No descargue nada que no sea de confianza.

- No haga clic en anuncios de Internet.

- No caiga en correos electrónicos de phishing.

- Cuente con un potente antivirus en su ordenador, como AVG AntiVirus FREE.

Si sigue estas acciones de sentido común, podrá estar seguro de que no se unirá nunca a una botnet ni caerá en ningún ataque orquestado por una de ellas.

- Su equipo forma parte de una botnet

Si comete el error de unirse a una botnet, las cosas se vuelven un poco más complicadas, porque los troyanos o rootkits habituales son extremadamente buenos en lo que respecta a mantenerse ocultos del software antivirus. Si su equipo empieza a mostrar todos los síntomas que indican que forma parte de una botnet, aunque el antivirus no detecte nada (o simplemente no se esté ejecutando), tiene dos opciones:

- Restablecerlo de fábrica: si restablece su equipo a la configuración de fábrica pondrá fin al problema y a todos los demás que tenga su ordenador.

- Ejecutar un análisis al arranque: los análisis al arranque sirven para detectar formas de malware que estén en una zona muy profunda porque analizan el sistema antes de que el sistema operativo se inicie y dejan al malware sin un lugar para esconderse ni ninguna forma de detener su captura.

Obviamente, la segunda opción es mejor que la primera, y con la opción de análisis al arranque de AVG no tendría que restablecer nada.

Dicho esto, no tiene que preocuparse demasiado por eso. Una infección media con una botnet tiene una duración que a una mosca le daría pena, ya que el 58% de las infecciones duran menos de un día y únicamente el 0,9% dura más de una semana. Así que no se tire de los pelos por eso.

- Su (lo que sea) forma parte de una botnet

El hecho de que uno de los dispositivos de su Internet de las cosas esté infectado supone otro problema, porque todavía no hay demasiados programas antivirus para su nevera. Una vez que haya determinado que un dispositivo está infectado (la lentitud es prácticamente la única prueba que tendrá), existe una solución bastante sencilla. Lo único que tiene que hacer es reiniciar el dispositivo y, luego, cambiar la contraseña rápidamente. Cada vez que el equipo se apaga, el malware tiene que «volver a infectarlo», por lo que, si cambia las credenciales de acceso con la rapidez suficiente, bloqueará de forma eficaz el sistema para que no puedan acceder a él.

Lamentablemente, esto no sirve de nada con la última amenaza de malware, Hide n’ Seek. Trataremos este tema con usted.

- Una botnet ha atacado a su pequeña empresa

Si es el propietario de una pequeña o mediana empresa, tiene un buen motivo por el que inquietarse por los ataques DDoS. Aunque lo más probable es que usted no sea personalmente el objetivo de uno (aunque eso puede ocurrir si enfada a los chicos de Internet), el servidor en que se aloja su sitio web sí puede serlo y, en este caso, podría verse sin acceso a Internet durante el tiempo que dure el ataque. Si no tiene su propio servidor, el ataque será, básicamente, imposible de detener.

Sin embargo, si tiene un servidor, es posible que note un repentino y extraño repunte de actividad y, si actúa con rapidez, puede empezar a bloquear los equipos infectados para evitar que inunden su ancho de banda. Si esto falla, siempre puede alquilar más ancho de banda temporalmente o alojar su sitio web en otro lugar, aunque ambas opciones son bastante caras.

Además, si resulta que es un ejecutivo de Google y, por algún motivo, está leyendo esto, no se preocupe: las grandes empresas no tienen que preocuparse por los ataques DDoS, ya que, al fin y al cabo, si no pudieran gestionar millones de ordenadores enviando pings a la vez, no serían tan grandes como lo son hoy en día.

- Acabar con la botnet

Por suerte, si es un consumidor medio, acabar con el funcionamiento de una botnet no es cosa suya, en realidad. Sin embargo, aquellas personas de los organismos de seguridad que tienen que realizar esa tarea, solo tienen una forma razonable de vencer a este dragón: cortarle la cabeza. Dejemos a un lado las metáforas, con esto me refiero a deshacerse del centro de comando y control y, para ello, o encuentran la máquina que actúa como tal y la apagan, o bien impiden a los hackers acceder a ella.

Con el modelo cliente-servidor, es realmente sencillo llevar a cabo estas acciones: solo puede haber una fuente que remita a todos los dispositivos infectados, por lo que encontrarla y acabar con ella es simple. Este es el motivo por el que los hackers usan el modelo peer-to-peer, en el que cualquier dispositivo del sistema podría, en teoría, actuar como bot herder. En este caso, no puede acabar con uno y listo, tiene que encontrar todos los equipos bot herder que haya y eliminarlos del sistema, pues, de lo contrario la red se podría reparar.

- Resumiendo

Los zombis pueden estar bien en videojuegos y películas de miedo, pero un ordenador lento y con fallos que no pueda controlar es todo lo contrario a algo divertido. Sin embargo, con todo lo que los hackers pueden hacer con una botnet, está bien saber que su mejor herramienta se puede detener tan fácilmente: con un antivirus como AVG AntiVirus FREE y algo de sentido común, todo el mundo podría acabar con los hackers de sombrero negro que hay por todo el mundo.

Y eso nos lleva a nuestra última buena noticia: en realidad lo estamos haciendo. Mientras escribo esto, el número de botnets activas y dispositivos infectados ha estado disminuyendo en todo el mundo Si seguimos así, usamos Internet como debemos y contamos con un buen antivirus, es posible que podamos eliminar las botnets de una vez por todas.

*Especialista de AVG AntiVirus FREE

Seguinos en X: @SRSur_Agency Instagram: @srsurnewsagency